Schutz vor Cyberangriffen

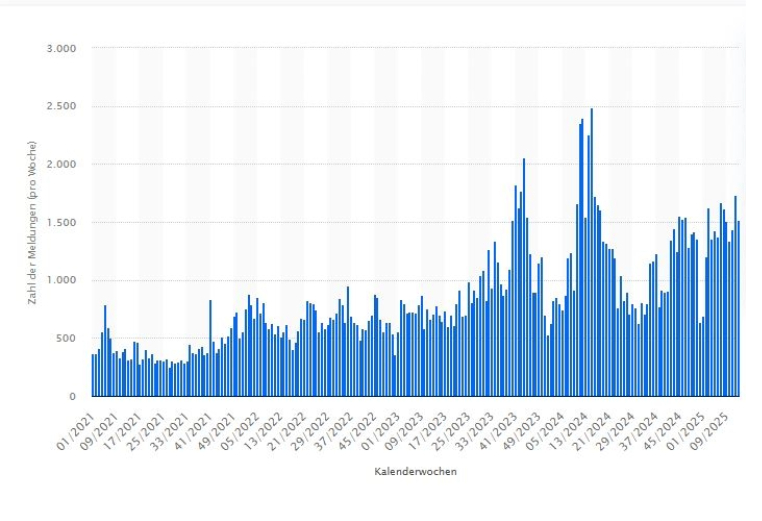

Die Schlagzeilen betreffend Cyberkriminalität verunsichern Arztpraxen. Generell nimmt die Anzahl von Cybervorfällen immer weiter zu und Hacker gehen immer raffinierter vor.

Statista: Anzahl der gemeldeten Cybercrime-Vorfälle beim Nationalen Zentrum für Cybersicherheit (NCSC) der Schweiz von Januar 2021 bis März 2025

Gerne informieren wir Sie darüber, mit welchen Massnahmen und Aktivitäten unsere Spezialisten es Hackern möglichst schwer machen, Axenita anzugreifen:

Patch Management auf allen Ebenen

Bereits bei der Entwicklung unserer Praxissoftware wurde darauf geachtet, dass Axenita nicht anfällig für Hacking-Angriffe ist. Auch bei allen Weiterentwicklungen überprüft ein Scanner den Code der Software auf bekannte Schwachstellen und Sicherheitslücken, den sogenannten CVEs (siehe Glossar).

System / Aufbau Datenbank

Die Software und Datenbank jeder Praxis läuft auf einer eigenen Instanz. Damit können Hacker bei einem erfolgreichen Angriff nur auf die Daten einer einzelnen Praxis zugreifen, dies im Gegensatz zu einer zentrale Datenbank wie bei einem Multi-Mandanten-System.

Login mit Zwei-Faktor-Authentifizierung

Das Passwort für Axenita besteht aus mindestens 12 Zeichen. Um dieses möglichst sicher zu machen, müssen eine bestimmte Anzahl Gross- und Kleinbuchstaben, Zahlen und Sonderzeichen enthalten sein.

Die zweite Authentifizierung besteht aus einem zusätzlichen Einmalpasswort.

Zur Verhinderung eines Brute Force Angriffs (viele Passwort-Kombinationen werden nacheinander ausprobiert, siehe Glossar) wurde bei Axenita zwischen den einzelnen Passworteingaben eine Zeitverzögerung eingebaut. So dauert es sehr lange, bis eine Liste mit Passwortkombinationen durchprobiert werden kann.

WAF

Die Web Application Firewall (WAF) wird stetig angepasst an neue Sicherheitslücken (zb. Cross-Site-Scripting (XSS) und SQL Injection) und die aktuell grössten Bedrohungen (OWASP Top Ten).

Für detailliertere Infos zu diesem Thema, lesen Sie bitte unseren Blogartikel zum Thema WAF.

Firewall

Die Firewall stellt eine weitere Schutztechnologie für Eindringlinge dar:

IDS (Intrusion Detection System) und IPS (Intrusion Prevention System) sind Sicherheitssysteme, die Angriffe auf IT-Systeme erkennen und abwehren.

Regelmässige Penetration-Tests

Ethical Hackers (auch als White-Hat-Hacker bekannt) führen regelmässig Tests durch an unseren Websites, Systemen, Plattformen sowie Axenita und identifizieren so mögliche Sicherheitslücken.

Rechenzentrum

In unserem Blog "Datenverarbeitung im Rechenzentrum" haben wir die Themen Sicherheit und Datenschutz bereits detailliert behandelt.

Hier haben wir noch erfreuliche Neuigkeiten für Sie: ab dem dritten Quartal 2025 wird unsere Software in einem georedundaten System betrieben:

Georedundanz bedeutet die Sicherstellung des Weiterbetriebs der IT-Systeme durch Rechenzentren an unterschiedlichen Orten, d.h. bei Katastrophenfällen oder anderen Beeinträchtigungen an einem Ort kann auf das andere Rechenzentrum zugegriffen werden. So wird die Verfügbarkeit gesteigert.

Security Awareness & Schulung

Alle Mitarbeitenden von Axonlab sind dazu verpflichtet, obligatorische Schulungen zu absolvieren zu den Themen Phishing, Social Engineering und den sicheren Umgang mit Passwörtern. Um die Sensibilität zu steigern, werden simulierte Phishing Kampagnen zu Testzwecken durchgeführt.

Glossar

|

CVE (Common Vulnerabilities and Exposures) |

Häufige Schwachstellen und Risiken |

|

Instanz in der IT |

Eine Ausführungseinheit (ein Server, eine Datenbank oder eine Software-Anwendung) |

|

Zwei-Faktor-Authentifizierung |

Zugangsberechtigung mit der Kombination zweier unterschiedlicher und insbesondere voneinander unabhängiger Komponenten („Faktoren“). |

|

Brute Force |

Systematische Methode, bei der durch Versuch und Irrtum Passwörter oder Verschlüsselungscodes geknackt werden. Ein Angreifer probiert eine Liste mit häufigen Wörtern zurück und probiert sie der Reihe nach durch, bis eines funktioniert. |

|

WAF (Web Application Firewall) |

Schutzschild zwischen Internet und dem Rechenzentrum |

|

Cross-Site-Scripting /XSS |

XML-Dateien werden eingeschleust, die darin enthaltenen Befehle werden vom Server ausgeführt |

|

OWASP Top Ten

|

Liste mit den kritischsten Sicherheitsrisiken für Webanwendungen |

|

IDS (Intrusion Detection System) |

Sicherheitstool, das den Datenverkehr überwacht und analysiert, und verdächtige Aktivitäten an IT- und Sicherheitsteams meldet |

|

IPS (Intrusion Prevention System) |

Blockieren bösartigen Datenverkehr proaktiv, damit dieser nicht in ihr Netzwerk eindringen kann. |

|

Ethical Hackers |

Ethical Hacker sind Experten für Computersicherheit, die nur mit dem Einverständnis des Eigentümers des getesteten Systems in IT-Systeme einbrechen und so Computersysteme, Netzwerke oder Anwendungen auf Sicherheitslücken testen. |